Maismaarünnakutest elamine on viimasel ajal tõusnud, nii et võime kindlalt ekstrapoleerida, et häkkerid kasutavad nüüd vanu strateegiaid ja tehnikaid. Maast välja elamisega seotud mõisted pole vaevalt uued. Kunagi kasutati tagauksena süsteemitööriistu ja süsteemides kasutati ära teadaolevaid haavatavusi.

Landi (LotL) rünnakute eest on uskumatult raske kaitsta, kuna need sisaldavad mõnikord alamhulgana ka failivabu rünnakuid. Muul ajal kasutavad häkkerid kahesuguse kasutusega ja mälu tööriistu, mis on surmav kombinatsioon. Selles juhendis kavatseme teile öelda nii palju, kui peate teadma Maalt elamine-rünnakute kohta ja kuidas saate end või oma organisatsiooni nende eest kaitsta.

Mida elatakse maarünnakute eest?

Maismaarünnakutest elamine on rünnakud, kus ründajad kasutavad ohvrite arvutites juba installitud või olemasolevaid tööriistu, et oma vahendeid edendada (teabe või raha varastamine, süsteemide ülevõtmine jne). Sellised rünnakud on ainulaadsed selle poolest, et kaasatud häkkerid ei kasuta pahatahtlikke programme, millele turvaprogrammid on programmeeritud. Kuna ründajad kasutavad tavalisi tööriistu või isegi lihtsaid skripte, muutub ohtude tuvastamine väga keeruliseks.

Näiteks failivabade rünnakute korral on küberkurjategijad võimelised tegutsema kõikuvas mälus, osades, mis vastavad PowerShellile ja WMI-le. Sellistes olukordades ei õnnestu viirusetõrje- ja pahavaratõrjerakendusi ohte tuvastada ega leida - sest isegi nende kirjeid pole logidesse salvestatud. Lõppude lõpuks luuakse rünnaku ajal väga vähe faile (või neid pole üldse).

Ründajatel on piisavalt põhjuseid, et nad saaksid filmi minna. Nad arvasid arvatavasti, et mida vähem loodavaid faile on, seda väiksem on oht, et turvaettevõtted avastavad ohte. Ja enamasti on ründajad õiged. Turvarakendused näevad sageli vaeva, et tuvastada Maalt elamine-rünnakud, kuni saabub liiga hilja, sest nad ei tea, mida kõigepealt valvata.

LotL-i rünnakud ei hõlma pahavara, kuid ründajad (kui neil see õnnestub) saavad piisavalt aega ohustatud arvutites peatumiseks piirkondades, kus neid ei saa tuvastada. Aja jooksul saavad ründajad lõpuks võimaluse tundlikesse komponentidesse imbuda ja andmeid või toiminguid hävitada (kui nad seda otsustavad).

Võib-olla olete kuulnud Petya / NotPetya rünnakutest, mis raputasid maailma millalgi 2017. aastal. Nende rünnakute ohvrid (üksikisikud ja organisatsioonid) ei näinud neid kunagi tulemas, kuna ründajad sattusid oma süsteemi usaldusväärsete programmide kaudu, mis ei äratanud kahtlust, ja seejärel süstis need rakendused pahatahtliku koodiga. Traditsioonilised kaitsesüsteemid ebaõnnestusid; nende kaitset ei käivitanud ilmselt usaldusväärse tarkvara ebatavaline kasutamine.

Rakendusega Living off the Land tehnika abil saavad küberkurjategijad siseneda IT-süsteemidesse ilma tüsistusteta ja veeta neis palju aega, samal ajal äratamata ühtegi häiret ega äratades kahtlust. Seetõttu on turvaekspertidel selliseid rünnakuid määratlevaid asjaolusid arvestades raske rünnaku allikat tuvastada. Paljud kurjategijad peavad Maa taktikast välja elamist ideaalseks meetodiks rünnakute sooritamiseks.

Kuidas kaitsta rünnakute eest elamist maismaal (näpunäited tavakasutajatele või üksikisikutele)

Võttes vajalikke ettevaatusabinõusid ja olles ennetav, vähendate LotL-i taktika abil arvutite või võrkude kokkupuudet küberkurjategijatega.

- Jälgige või kontrollige alati kahesuguse kasutusega utiliitide kasutamist oma võrkudes.

- Kasutage rakenduse lubatud loendit seal, kus see on saadaval või rakendatav.

- Ootamatute või kahtlaste meilide saamisel peate olema ettevaatlik. Teil on alati parem mitte klõpsata sellistes sõnumites midagi (linke või manuseid).

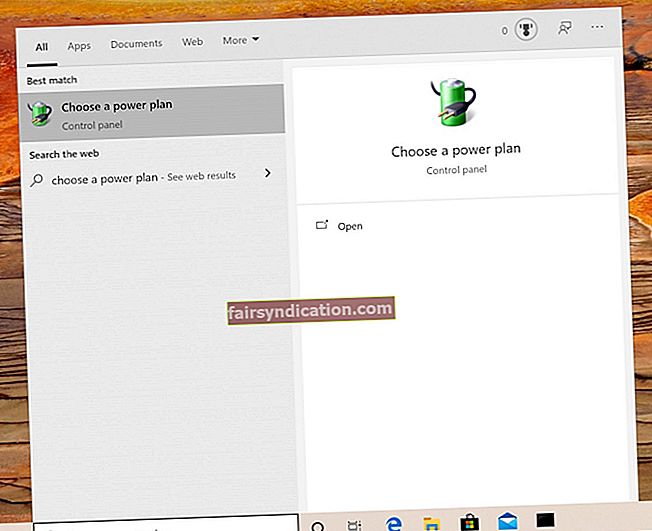

- Laadige alla ja installige alati kõigi oma rakenduste (programmide) ja operatsioonisüsteemide (näiteks Windows) värskendused.

- Olge ettevaatlik, kui kasutate Microsoft Office'i manuseid, mis nõuavad makrode lubamist. Selliseid manuseid on parem mitte kasutada - kui saate endale lubada neid mitte kasutada.

- Konfigureerige võimaluse korral täpsemad turvafunktsioonid. Täiustatud turvaelementide all peame silmas kaheastmelist autentimist (2FA), sisselogimisteatisi või viipasid jne.

- Kasutage kõigi oma kontode ja profiilide jaoks (võrkudes või platvormides) tugevaid unikaalseid paroole. Hankige paroolihaldur - kui teil on seda vaja, mis aitab teil kõiki paroole meelde jätta.

- Kui olete seansiga valmis, pidage alati meeles, et logige oma profiil või konto võrkudest välja.

Kuidas vältida maarünnakutest elamist (näpunäited organisatsioonidele ja ettevõtetele)

Kuna elamine maalt taktika moodustab kõige keerukama häkkimistehnika, on see organisatsioonidele suur väljakutse nende tuvastamiseks ja ärahoidmiseks. Sellest hoolimata on ettevõtetel endiselt võimalusi vähendada selliste rünnakute riski (või leevendada selliste rünnakute mõju - kui need kunagi esinevad).

Hoidke hea küberhügieen:

See näpunäide võib tunduda lihtne või lihtne, kuid see on ilmselt partii kõige olulisem. Enamus ajaloo küberrünnakuid - ka need, kus kasutati LotLi taktikat - olid edukad hooletuse või turvapraktika puudumise tõttu. Paljud ettevõtted ei viitsi oma kasutatavaid tööriistu või programme värskendada ega lappida. Tarkvara vajab tavaliselt turvaaukude ja turvaaukude tihendamiseks plaastreid ja värskendusi.

Kui plaastreid või värskendusi pole installitud, jäetakse uks ohutegijatele haavatavuste leidmiseks ja neid ära kasutama. Organisatsioonidel on kohustus tagada rakenduste loetelu pidamine. Nii saavad nad tuvastada vananenud ja parandamata programmid ning isegi opsüsteemid; nad teavad ka seda, millal peavad olulised värskendamisülesanded täitma ja kuidas graafikus püsida.

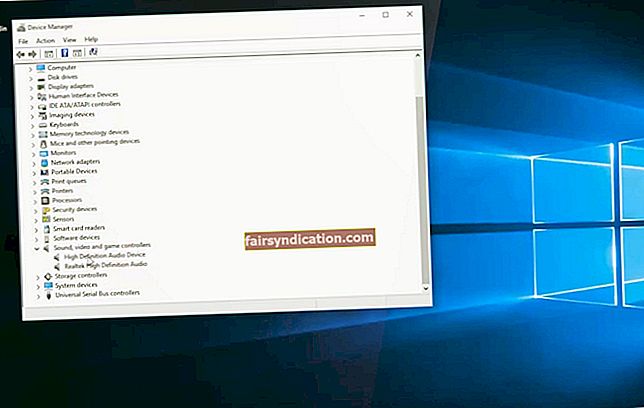

Lisaks tuleks töötajaid koolitada turvateadlikkuse tõstmiseks. See läheb kaugemale sellest, kui õpetada üksikisikut andmepüügi e-kirju mitte avama. Ideaalis peaksid töötajad õppima, kuidas Windowsi sisseehitatud seadmed ja kood töötavad. Nii saavad nad märgata anomaaliaid või vastuolusid käitumises, pahatahtlikus tegevuses ning kahtlasi rakendusi või skripte, mis töötavad taustal ja üritavad avastamisest kõrvale hiilida. Töötajad, kellel on Windowsi tausttegevuste hea tundmine, on tavalistest küberkurjategijatest üldiselt sammu ees.

Nõuetekohaste juurdepääsuõiguste ja lubade konfigureerimine:

Näiteks ei tohiks töötaja e-kirjas pahatahtlikul lingil klõpsamine tingimata põhjustada pahatahtliku programmi sattumist töötaja süsteemi. Süsteemid peaksid olema projekteeritud nii, et kirjeldatud stsenaariumi korral liigub pahatahtlik programm üle võrgu ja maandub mõnele muule süsteemile. Sel juhul võime öelda, et võrk oli piisavalt hästi segmenteeritud, et tagada kolmandate osapoolte rakenduste ja tavakasutajate ranged juurdepääsuprotokollid.

Vihje tähtsus väärib võimalikult palju esiletõstmisi. Töötajate juurdepääsuõiguste ja privileegidega seotud kindlate protokollide kasutamine võib teie süsteemide ohtu seadmisel palju ära hoida; see võib olla vahe edukal LotL-rünnakul ja rünnakul, mis ei kao kuhugi.

Kasutage spetsiaalset ohujahi strateegiat:

Kui panete ohukütid tegema koostööd erinevate ohuvormide leidmiseks, suureneb ohtude avastamise võimalus märkimisväärselt. Parimad turvapraktikad nõuavad, et ettevõtted (eriti suured organisatsioonid) võtaksid tööle pühendunud ohukütid ja laseksid neil läbida oma IT-infrastruktuuri erinevad segmendid, et kontrollida isegi kõige surmavamate või keerukamate rünnakute nõrku märke.

Kui teie ettevõte on suhteliselt väike või kui te ei saa endale lubada ettevõttesisese ohuotsimismeeskonna olemasolu, siis on hea, kui tellite oma vajadused ohukütteettevõttele või muule samalaadsele turvalisuse haldamise teenusele. Tõenäoliselt leiate ka teisi vabakutseliste organisatsioone või meeskondi, kes on huvitatud selle kriitilise tühimiku täitmisest. Mõlemal juhul on kõik hea, kui ohujahi toiminguid tehakse.

Lõpp-punkti tuvastamise ja reageerimise (EDR) konfigureerimine:

Vaikne läbikukkumine on küberrünnakute tõrjumisel üks oluline termin. Vaikne rike viitab stsenaariumile või seadistusele, kus spetsiaalne turva- või kaitsesüsteem ei suuda küberrünnakut tuvastada ja selle eest kaitsta ning pärast rünnakut ei käivitu alarme.

Mõelge sellele paralleelile prognoositud sündmusega: kui failivaba pahavara õnnestub kuidagi teie kaitsekihtidest üle saada ja võrgule juurde pääseda, võib see püsida teie süsteemis pikka aega, püüdes suurema süsteemi ettevalmistamiseks kogu süsteemi analüüsida. rünnak.

Selleks peate vaateprobleemi ületamiseks seadistama kindla lõpp-punktide tuvastamise ja reageerimise (EDR) süsteemi. Hea EDR-süsteemi abil saate välja mõelda ja isoleerida kahtlased üksused, mis on lõpp-punktides olemas, ja isegi neist kõrvaldada või neist lahti saada.

Hinnake sündmusi ja stsenaariume, kui teid häkitakse (kui teid häkitakse):

Kui teie masinaid hakatakse häkkima või kui teie võrk satub ohtu, siis on hea uurida rünnaku ülesehitamisel olevaid sündmusi. Soovitame teil vaadata faile ja programme, mis mängisid ründajatel edu saavutamisel suurt rolli.

Võite tööle võtta küberturvalisuse analüütikud ja paluda neil keskenduda tööriistadele ja süsteemidele, mida nad saavad kasutada ajalooliste rünnakute hindamiseks. Enamikku stsenaariume, kus ettevõtted langevad rünnakute ohvriks, iseloomustavad kahtlased registrivõtmed ja ebatavalised väljundfailid ning ka aktiivsete või endiselt eksisteerivate ohtude tuvastamine.

Pärast mõnede mõjutatud failide või muude vihjete avastamist saate neid põhjalikult analüüsida. Ideaalis peaksite proovima välja mõelda, kus asjad valesti läksid, mida oleks pidanud paremini tegema jne. Nii saate rohkem teada ja saate väärtuslikke teadmisi, mis tähendab, et saate täita oma turbestrateegia lüngad, et vältida tulevasi LotL-rünnakuid.

NIPP

Turvalisus on selles juhendis peateemaks, seega ei saa me paremat võimalust teile suurepärasest pakkumisest rääkida. Kui soovite oma arvutites või võrkudes turvalisust suurendada, võiksite hankida Auslogics Anti-Malware. Selle esmaklassilise kaitseutiliidi abil saate parandada oma praegust turvaseadistust, mis ei pruugi olla mitme dünaamikaga toimetulemiseks piisavalt dünaamiline.

Pahatahtlike programmide vastases võitluses on parandused alati teretulnud. Kunagi ei saa öelda, kui mõni asi teie praegusest turvarakendusest möödub või isegi ei kasuta te seda. Samuti ei saa kindlalt öelda, et teie arvuti pole praegu ohustatud ega nakatunud. Igal juhul saate soovitatava rakenduse alla laadida ja käivitada, et anda endale (varasemast) parem võimalus turvalisena püsida.