BitLocker on Windowsi sisseehitatud varaline krüptimisprogramm, mis võimaldab kasutajatel kogu oma draivi krüptida. See on kasulik ka teie süsteemi kaitsmisel volitamata muudatuste, sealhulgas püsivara tasemel pahavara korraldatud muudatuste eest. Kuigi see funktsioon on paljudes olukordades abiks, on see siiski rünnakute suhtes haavatav. Näiteks saavad häkkerid arvuti krüptovõtmete väljavõtmiseks eemaldada arvuti TPM-kiibi, mis võimaldab neil kõvakettale juurde pääseda.

Loomulikult küsiksite: "Kas BitLocker on piisavalt turvaline?" Selles postituses pakume sellele küsimusele vastuseid. Kuna võtame arvesse dünaamilist turvakeskkonda, ei saa me olukorda mustvalgel vaadata. Niisiis, selles postituses käsitleme levinumaid probleeme, mis võivad BitLockeriga ette tulla. Samuti õpetame teile, kuidas saate nende probleemidega toime tulla, et saada vajalik kaitse.

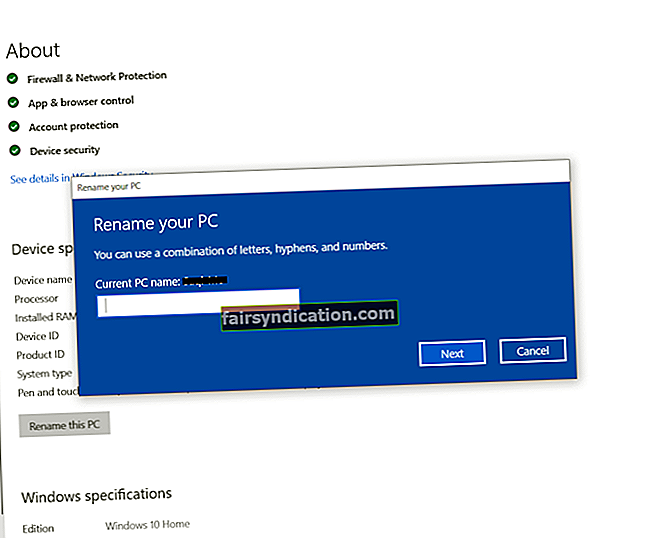

BitLocker pole kõigis Windowsi arvutites saadaval

Nendel päevadel pole haruldane leida standardkrüptimisega opsüsteeme. Väärib märkimist, et kasutajad saavad Maci, iPadi, Chromebooki, iPhone'i ja Linuxi süsteemi ostes ära kasutada usaldusväärset krüptimistehnoloogiat. Teisalt ei paku Windows 10 endiselt krüptimist kõigis arvutites. Kahjuks pole Microsoft BitLockerit Windows 10 Home'iga komplekteerinud.

On arvuteid, millel on seadme krüptimine ja mille funktsioonid sarnanevad BitLockeri pakutuga. Kuid see tehnoloogia on BitLockeri täisversiooniga võrreldes piiratud. Pidage meeles, et kui teie Windows 10 Home Editioni arvutit pole krüpteeritud, võib igaüks teie kõvaketta lihtsalt eemaldada. Samuti saavad nad teie failidele juurdepääsemiseks kasutada käivitatavat USB-draivi.

Kahjuks on selle probleemi ainus viis maksma lisatasu Windows 10 Professional väljaandele ülemineku eest. Kui olete selle teinud, peate BitLockeri lubamiseks minema juhtpaneelile. Ärge unustage taastevõtme Microsofti serveritesse üleslaadimist.

BitLocker ei tööta paljude tahkis-draividega (SSD)

Võite näha tootjaid reklaamimas, et nende SSD-d toetavad riistvara krüptimist. Kui kasutate seda tüüpi draive ja lubate BitLockeri, usub teie operatsioonisüsteem, et teie draiv hoolitseb krüptimisülesannete eest. Lõppude lõpuks optimeerib Windows tavaliselt toiminguid, jättes draivi ülesannete täitmiseks, millega ta saab hakkama.

Kahjuks on selles kujunduses auk. Teadlaste sõnul ei suuda paljud SSD-d seda ülesannet korralikult rakendada. Näiteks võib teie operatsioonisüsteem arvata, et BitLocker on aktiveeritud, kuid tegelikult ei tee see taustal palju. See programm ei ole ideaalne, kui krüptimisülesannete täitmisel vaikne tuginemine SSD-ketastele. Enamasti mõjutab see probleem Windows 10 ja Windows 7 operatsioonisüsteeme.

Sel hetkel küsite tõenäoliselt: "Kas BitLocker Windows 10 jaoks on tõhus?"

Noh, teie operatsioonisüsteem võib kinnitada, et BitLocker on lubatud, kuid see lihtsalt laseb SSD-l teie andmeid turvaliselt krüptida. Nii võivad kurjategijad teie failidele juurdepääsemiseks leida viisi, kuidas teie SSD halvasti rakendatud krüptimisest mööda hiilida.

Selle probleemi lahenduseks on käsk BitLockeril kasutada riistvarapõhise krüptimise asemel tarkvarapõhist krüptimist. Seda saate teha kohaliku grupipoliitika redaktori kaudu.

Jätkamiseks toimige järgmiselt.

- Vajutage klaviatuuril klahve Windows Key + R. Seda tehes käivitatakse dialoogiboks Käivita.

- Sisestage dialoogiboksi Käivita käsk „gpedit.msc” (jutumärke pole) ja klõpsake siis nuppu OK.

- Kui kohalik rühmapoliitika redaktor on üleval, navigeerige sellele teele:

Arvuti konfiguratsioon \ haldusmallid \ Windowsi komponendid \ BitLockeri draivikrüptimine

- Minge parempoolsele paanile, seejärel topeltklõpsake valikut „Riistpõhise krüpteerimise seadistamine fikseeritud andmeketaste jaoks”.

- Valige suvanditest Keelatud ja seejärel klõpsake nuppu OK.

Kui olete ülaltoodud toimingud täitnud, krüpteerige draiv ja seejärel krüpteerige draiv uuesti, et muudatused jõustuksid.

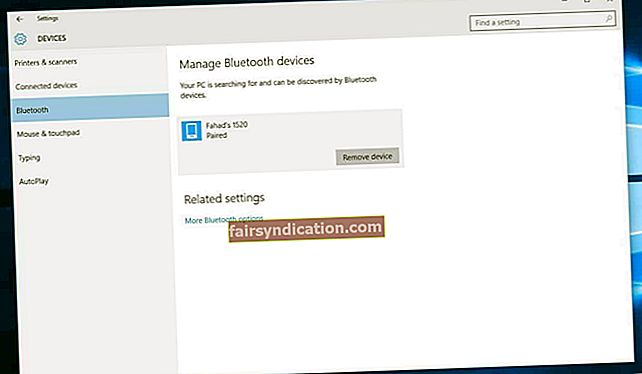

TPM kiibid on eemaldatavad

Teie arvutis on usaldusväärse platvormi moodul (TPM), kuhu BitLocker teie krüptovõtme salvestab. Oletatavasti on see riistvarakomponent võltsimiskindel. Kahjuks saab häkker kasutada võtit TPM-ist mõne avatud lähtekoodiga koodi või osta väljaga programmeeritava väravasüsteemi. Ehkki see hävitab riistvara, võimaldab see ründajal krüpteerimisest mööda minna ja võtme edukalt välja tõmmata.

Teoreetiliselt, kui häkker saab teie arvuti kätte, rikub ta riistvara, et TPM-i kaitsetest mööda minna. Kui nad on seda teinud, saavad nad krüptovõtme välja tõmmata. Õnneks on selle probleemi jaoks lahendus. Võite kasutada kohalikku rühmapoliitika redaktorit ja konfigureerida BitLockeri nii, et see nõuaks alglaadimise PIN-koodi.

Kui valite suvandi „Nõua käivitus-PIN-i koos TPM-iga”, saab teie süsteem TPM-i avada käivitamisel ainult PIN-koodi abil. Põhimõtteliselt peate pärast arvuti käivitamist sisestama PIN-koodi. Niisiis, pakute TPM-ile täiendavat kaitsekihti. Ilma teie PIN-koodita ei saa häkkerid krüptovõtit TPM-ist välja tõmmata.

Arvutite haavatavus unerežiimis

Kuigi BitLockeri draivikrüptimise õppimine Windows 10-s on ülioluline, on sama oluline teada ka selle turvalisuse optimeerimist. Selle programmi kasutamisel peaksite puhkerežiimi keelama. Peaksite teadma, et teie arvuti töötab pidevalt ja selle krüptovõti on salvestatud RAM-i. Teisest küljest saate kasutada talveunerežiimi, kuna saate arvuti ärkamise korral endiselt kasutada PIN-koodi.

Kui kasutate unerežiimi, saavad häkkerid pärast teie arvutile juurdepääsu saamist lihtsalt süsteemi üles äratada ja teie failidele juurdepääsemiseks sisse logida. Samuti võivad nad olla võimelised hankima teie RAM-i sisu, kasutades otsest mälupääsu (DMA). Kui nad on sellega edukad, saavad nad teie BitLockeri võtme hankida.

Lihtsaim viis selle probleemi lahendamiseks on vältida arvuti magama jätmist. Võite selle kas välja lülitada või talveunerežiimi panna. Buutimisprotsessi saate turvata ka eelkäivituse PIN-koodi abil. See kaitseb teie arvutit külmkäivituse rünnakute eest. Samuti peaksite BitLockeri konfigureerima nii, et see nõuks käivitamisel PIN-koodi ka talveunest taastumisel.

Kõik selles artiklis mainitud ohud nõuavad teie arvutile füüsilist juurdepääsu. Kuid teie arvuti on endiselt veebirünnakute suhtes haavatav. Seega, kui soovite oma turvalisust tugevdada, peaksite kasutama usaldusväärset ja võimsat viirusetõrjet nagu Auslogics Anti-Malware. See tööriist skannib teie brauseri laiendusi, et vältida andmelekkeid. See vabaneb isegi küpsistest, mis jälgivad teie veebitegevusi. Võite tagada, et teie andmete varastamiseks ei töötaks taustal ühtegi pahatahtlikku programmi.

Nii et mida sa arvad? Kas BitLocker on piisavalt turvaline?

Andke oma mõtetest teada allpool toodud kommentaarides!